Внутри горшка

Типичный honeypot представляет собой грандиозный программно-аппаратный комплекс, состоящих из следующих компонентов: узла-приманки, сетевого сенсора и коллектора (накопителя информации).

Приманкой может служить любой север, запущенный под управлением произвольной операционной системы и сконфигурированный на тот или иной уровень безопасности. Изолированность от остальных участков сети препятствует использованию сервера-приманки как плацдарма для атак на основные узлы, однако, дает хакеру быстро понять, что он на полпути к ловушке и отсюда следует немедленно ретироваться заметая следы. Теоретически, администратор может организовать подложную локальную сеть, практически же это оказывается неподъемно дорогостоящим решением и приходится искать компромисс– либо ослабленная изоляция, ограждающая только критически важные узлы, либо эмулятор локальной сети, запущенный на одном компьютере. Чаще всего узлов с приманкой бывает несколько. Одни из них содержат давно известные дыры и рассчитаны на начинающих хакеров, только-только осваивающих командую строку и читающих книги десятилетней давности. Другие – защищены по самые помидоры и ориентированы на выявление еще неизвестных атак, совершающихся опытными взломщиками. Поэтому, даже обнаружив новую дыру, не спешите ломиться на первый же попавшийся сервер. Ведь, если атака завершиться неудачно, информация об уязвимости попадет в загребущие лапы специалистов по информационной безопасности, а вы – на скамью подсудимых или (что еще хуже) больничную койку – пересчитывать перебитые ребра. Кстати говоря, очень многие узлы-приманки построены на оси с настройками по умолчанию. И в этом есть свой резон. Дыры умолчаннных конфигураций хорошо известны, что обеспечивает максимальный приток атакующих – это раз. У атакующего создается обманчивое впечатление, что он имеет дело с администратором-недоучкой, поставившим стандартный дистрибьютив не первой свежести и ни хрена не смыслящего в вопросах безопасности. Действительно, большинство начинающих администраторов именно так и поступают, однако, риск попасться в капан honeypot'а слишком велик и от атаки лучше всего воздержаться.

Сетевой сенсор чаще всего реализуется на базе UNIX-подобной ОС, а для мониторинга информации используется утилита tcpdump или ее аналоги. В зависимости от конфигурации сети, сенсор может находится как на одном из узлов данного сегмента локальной сети, так и являться маршрутизатором, расположенным перед приманкой. Иногда сетевой сенсор совмещается непосредственно с самой приманкой. Это существенно упрощает и удешевляет систему honeypot'а, однако, ослабляет ее иммунитет (захватив управление приманкой, атакующий быстро обнаружит сенсор и сделает ему харакири). Размещение сенсора внутри широковещательного сегмента обеспечивает ему наибольшую скрытность. Сетевой интерфейс сенсора может и не иметь собственного IP-адреса, прослушивая трафик в Stealth-режиме, что достигается путем физического обрезания передающего провода на сетевой карте (подробнее см. статью о снифферах). Маршрутизатор в этом смысле намного более заметен, однако, определить работает ли на нем сетевой сенсор или нет, в общем случае невозможно.

Дампы tcpdump'а обрабатываются различными анализаторами (например, системами обнаружения вторжений), во-первых, распознающими сам факт атаки, а, во-вторых, определяющими IP-адрес нарушителя. Накапываемая информация оседает в коллекторе, сердцем которого является база данных. Это самое уязвимое место honeypot'а. Необходимо заранее выбрать четкий набор критериев, позволяющих однозначно определить какие действия являются нормальными, а какие нет. В противном случае, администратор будет либо постоянно дергаться, вздрагивая от каждого сканирования портов, либо пропустит слегка видоизмененный вариант известной атаки. Есть и другая проблема. Если приманка не имеет никакого другого трафика, кроме хакерского (что легко определить по характеру изменения поля ID в заголовках IP-пакетов, подробнее о котором рассказывалась в статье о брандмауэрах), то атакующий немедленно распознает ловушку и не станет ее атаковать. Если же приманка обслуживает пользователей внешней сети, непосредственный анализ дампа трафика становится невозможным и хакеру ничего не стоит затеряться на фоне легальных запросов.Достаточно эффективной приманкой являются базы данных с номерами кредитных карт или другой конфиденциальной информацией (естественно, подложной). Всякая попытка обращения к такому файлу, равно как и использование похищенной информации на практике, недвусмысленно свидетельствует о взломе. Существуют и другие способы поимки нарушителей, но все они так или иначе сводятся к жестким шаблонам, а значит, в принципе неспособны распознать хакеров с нетривиальным мышлением.

Короче говоря, возможности honeypot'ов сильно преувеличены и опытный взломщик может их обойти. Попробуем разобраться как.

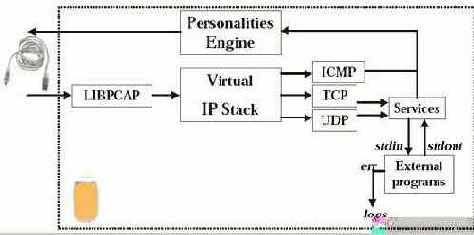

Рисунок 1 блок-схема простейшего honeypot'а