Утонувшие в меде

Если атакуемый узел все-таки оказался honeypot'ом, то все действия атакующего либо вообще не возымеют никакого успеха (уязвимый сервер молча "съедает" заброшенный shell-код, исправно продолжая работать), либо покажут пусто ресурс, не содержащий практически ничего интересного. В этой ситуации главное не запаниковать и не растеряться. Первым делом необходимо избавится от компрометирующего вас сотового телефона (ни в коем случае не ограничивайтесь одной лишь выемкой SIM-карты, поскольку телефон так же содержит свой собственный идентификационный номер). Затем следует смотаться с места преступления, по возможности не привлекая ни чьего внимания. Если же вы атаковали жертву из локальной сети – просто уничтожьте все относящиеся к атаке программное обеспечение и связанные с этим файлы, включая временные.

Естественно, сказанное выше, относится только к атакам на действительно серьезные ресурсы (государственные сайты, банковские учреждения и т.д.). Ожидать, что после взлома чей-то домашней странички за вас возьмутся всерьез, несколько наивно.

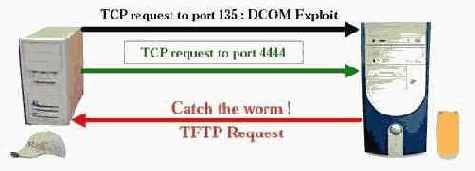

Рисунок 2 атакующий думает, что он атакует уязвимый сервис, в действительности он упал в горшок (с медом).